McAfee Labs 研究人員 Harshil Patel 和 Prabudh Chakravorty正在關註一項新的活動,該活動傳播Astaroth銀行木馬,該木馬使用 GitHub 作為其運營的支柱,攻擊者不再僅僅依賴可被關閉的傳統命令與控制 (C2) 伺服器,而是利用 GitHub 存儲庫來託管惡意軟體配置。

這種策略的目的是為了實現基礎設施的韌性。當執法單位或安全研究人員成功關閉Astaroth的主要C2伺服器時,該惡意軟體只需從GitHub存儲庫中拉取新的配置,即可繼續運行。它透過在GitHub上託管圖像,並使用隱寫術(Steganography)將配置資訊隱藏在圖像中,從而利用這個合法平台來建立彈性備份基礎架構。該公司指出,它與微軟旗下的子公司合作,刪除了 GitHub 儲存庫,暫時阻止了相關營運。

雖然Astaroth已知針對多個拉丁美洲國家,包括墨西哥、烏拉圭、阿根廷、巴拉圭、智利、玻利維亞、秘魯、厄瓜多爾、哥倫比亞、委內瑞拉和巴拿馬,但最新的活動主要集中在巴西。

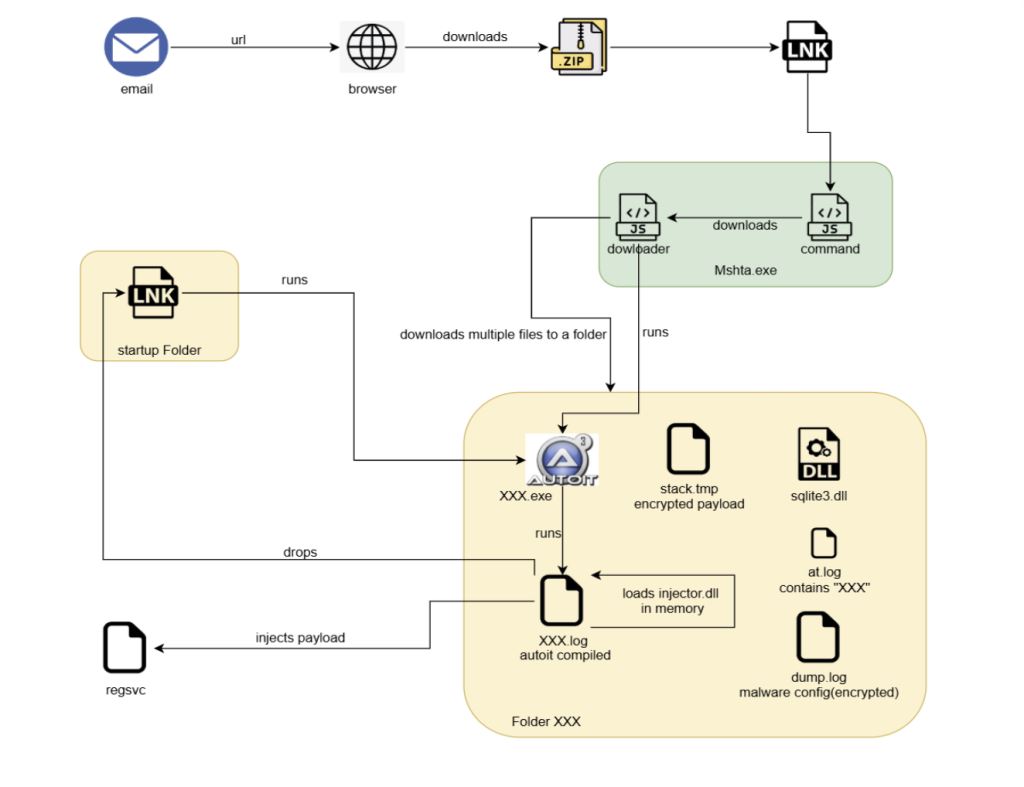

最新的攻擊鏈沒有什麼不同,它也以一封DocuSign 主題的網絡釣魚電子郵件開始,其中包含一個下載壓縮的Windows 快捷方式 (.lnk) 文件的鏈接,打開該文件後,會在受感染的主機上安裝 Astaroth。該LNK檔案內嵌了模糊處理的JavaScript,用於從外部伺服器獲取額外的JavaScript。新獲取的JavaScript程式碼則從隨機硬編碼的伺服器之一下載多個文件,其中包括一個AutoIT腳本。隨後,JavaScript有效載荷執行該AutoIT腳本,腳本接著載入並運行Shellcode,最終由Shellcode載入一個基於Delphi的DLL,該DLL負責解密Astaroth木馬並將其注入到新創建的RegSvc.exe進程中。

Astaroth是一種基於Delphi的惡意軟體,設計目的是透過鍵盤側錄(Keylogging)來竊取受害者在訪問銀行或加密貨幣網站時的憑證。它透過每秒檢查活動瀏覽器程式視窗是否開啟了銀行相關網站來實現這一點,如果滿足這些條件,惡意軟體就會掛鉤鍵盤事件來記錄按鍵操作。捕獲的資訊隨後使用Ngrok反向代理傳輸給攻擊者。其鎖定的部分目標網站包括巴西的金融機構(如caixa.gov[.]br、safra.com[.]br、itau.com[.]br)以及加密貨幣相關平台(如etherscan[.]io、binance[.]com、metamask[.]io)。

Astaroth 還具有抵抗分析的功能,如果偵測到模擬器、偵錯器和分析工具(如 QEMU Guest Agent、HookExplorer、IDA Pro、ImmunityDebugger、PE Tools、WinDbg 和 Wireshark 等),它會自動關閉。此外,該惡意軟體透過檢查系統語系(System Locale),確保機器不是設定為英文或美國語系,並且最初被LNK文件中的JavaScript訪問的URL也使用了地理圍欄(Geofenced),進一步增加了分析的難度。

透過在 Windows 啟動資料夾中放置一個 LNK 檔案來實現主機上的持久化,該檔案會執行 AutoIT 腳本,在系統重新啟動時會自動啟動惡意軟體。惡意軟體利用合法平台託管設定文件,並在主 C2 伺服器無法存取時將其轉變為彈性備份基礎架構。該公司指出,它與微軟旗下的子公司合作,刪除了 GitHub 儲存庫,暫時阻止了相關營運。

資料來源:https://thehackernews.com/2025/10/astaroth-banking-trojan-abuses-github.html