Crimson Collective 駭客瞄準 AWS 雲端實例竊取數據

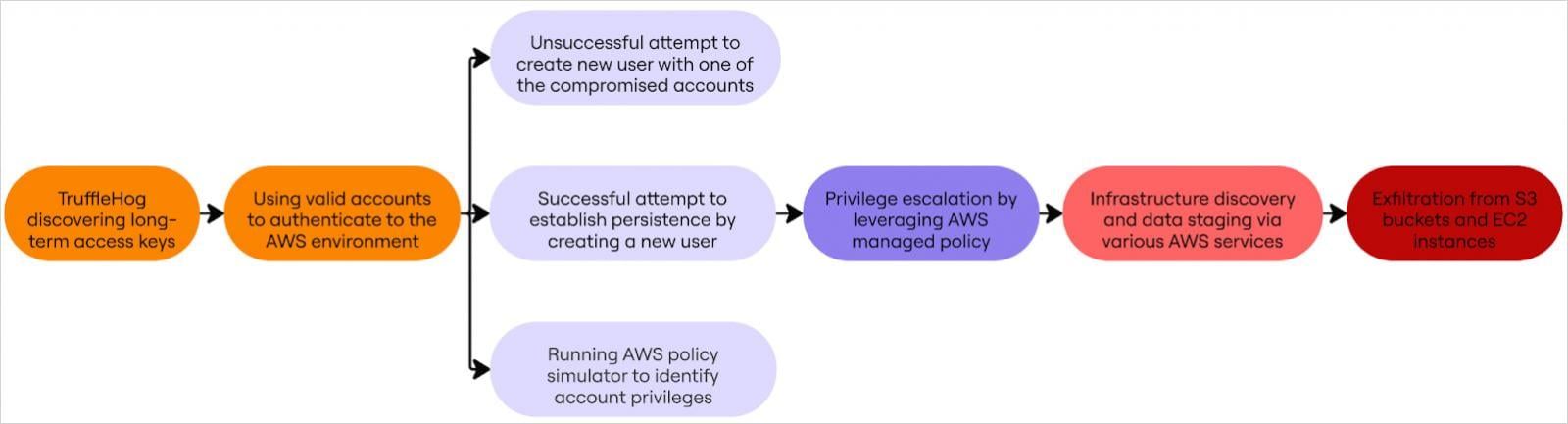

近期鎖定雲端環境的資安威脅正在快速升溫,其中,一個名為 Crimson Collective 的威脅組織成為企業雲端安全的重大警訊。該組織專門針對 **AWS(亞馬遜網路服務)**雲端實例,其攻擊目的明確:竊取資料並向受害公司施壓勒索。該組織的活動,特別是透過利用暴露的雲端憑證進行權限提升的行為,凸顯了雲端安全態勢管理的迫切性。Rapid7 研究人員的分析發現,駭客在獲得存取權限後,會透過 API 呼叫建立具備完整控制權限的 IAM 新使用者和存取金鑰,隨後運用這些權限列舉包括 S3 儲存桶和 RDS 資料庫集群在內的關鍵資源,最終透過將 RDS 資料庫快照導出至 S3 的方式進行大規模數據外洩。他們甚至利用 AWS 簡訊服務(SES)在被入侵的雲端環境內發送勒索通知,加劇了受害者的壓力。

過去幾週,「Crimson Collective」威脅組織一直將目標鎖定在 AWS(亞馬遜網路服務)雲端環境,以竊取資料並勒索公司。駭客聲稱對最近的 Red Hat 攻擊事件負責,稱他們從數千個私人GitLab 儲存庫中竊取了 570 GB 的數據,並向該軟體公司施壓,要求其支付贖金。 Rapid7 研究人員的分析提供了有關 Crimson Collective 活動的更多信息,攻擊者使用開源工具 TruffleHog 來發現暴露的 AWS 憑證。獲得存取權限後,他們透過 API 呼叫建立新的 IAM 使用者和登入設定文件,並產生新的存取金鑰。

為了減輕這些攻擊並防止因洩露 AWS 機密而造成災難性破壞,建議使用 S3crets Scanner 等開源工具掃描您的環境是否有未知暴露。Rapid7 指出,Crimson Collective 的規模和組成仍然未知;然而,該威脅組織的活動和勒索策略不容忽視。

為了防範類似 Crimson Collective 的災難性雲端破壞,雲端環境必須嚴格實施最小權限原則,並使用短期憑證。企業應定期並自動化地掃描程式碼庫和雲端環境配置,確保所有 AWS 機密(如存取金鑰)未被意外暴露,避免成為此類針對性勒索攻擊的受害者。

資料來源:https://www.bleepingcomputer.com/news/security/crimson-collective-hackers-target-aws-cloud-instances-for-data-theft/

針對鎖定 AWS 雲端環境的 Crimson Collective 威脅組織,解析其如何利用暴露的 IAM 憑證、透過 TruffleHog 提升權限並竊取資料。