駭客被發現使用 SEO 中毒和搜尋引擎廣告來推廣虛假的 Microsoft Teams 安裝程序,這些安裝程序會使用 Oyster 後門感染 Windows 設備,從而提供對公司網路的初始存取權。Oyster 惡意軟體,又名 Broomstick 和 CleanUpLoader,是一個後門程序,該惡意軟體允許攻擊者遠端存取受感染設備,從而執行命令、部署額外負載並傳輸檔案。

這項最新的惡意活動充分展現了威脅行為者如何結合多種社會工程學和技術手段,以提高其攻擊的成功率。駭客透過精心設計的搜尋引擎優化(SEO)中毒,並輔以購買惡意廣告(Malvertising),確保在使用者搜尋「Teams 下載」這類常見的企業軟體關鍵字時,他們所推廣的虛假網站能出現在搜尋結果的最頂端,大大增加了受害者點擊的機率。

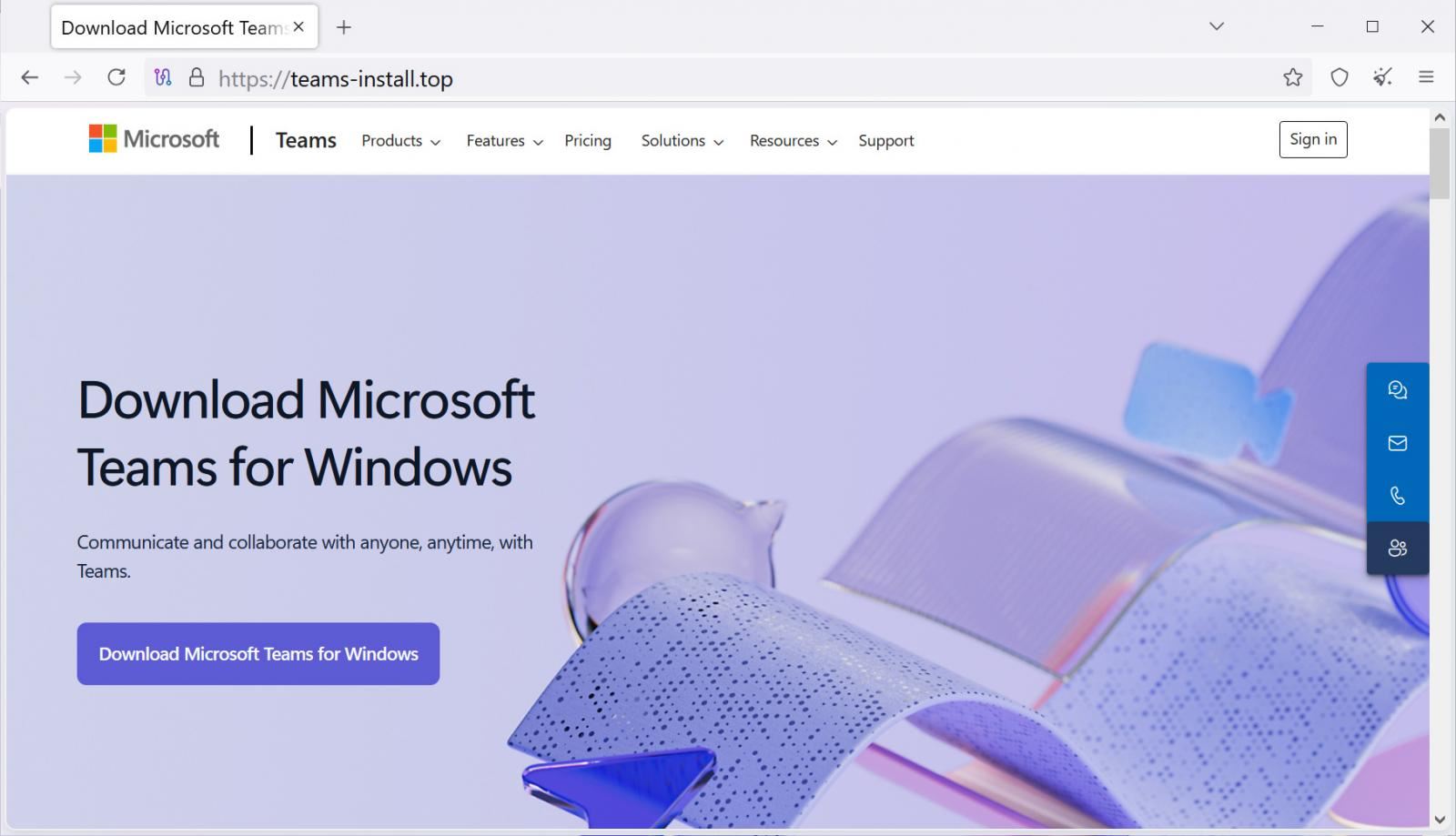

Oyster 通常透過冒充 Putty 和 WinSCP 等流行 IT 工具的惡意廣告活動進行傳播,在 Blackpoint SOC 發現的一項新的惡意廣告和 SEO 中毒活動中,威脅行為者正在推廣一個虛假網站,當訪客搜尋「Teams 下載」時就會出現該網站。

這波攻擊的危險性在於其偽裝的精細度。駭客不僅模仿真實的下載流程,甚至連惡意軟體的命名都與微軟官方文件一模一樣。

雖然這些廣告和網域並非冒充微軟的域名,但它們會將使用者引導至位於 teams-install[.]top 的網站,該網站冒充了微軟的 Teams 下載網站。點擊下載連結會下載一個名為「MSTeamsSetup.exe」的文件,該文件與微軟官方下載文件使用的文件名稱相同。由於 IT 管理員是獲取高權限憑證的熱門目標,因此建議他們僅從經過驗證的網域下載軟體,並避免點擊搜尋引擎廣告。

一旦使用者下載並運行了這個惡意載荷,Oyster 後門程式便會被悄無聲息地植入到他們的 Windows 設備中。Oyster 是一個功能強大的遠端存取木馬(RAT),它能賦予駭客完整的遠端控制權。這不僅使攻擊者能夠竊取設備上的檔案和敏感數據,還允許他們在受感染的電腦上執行任意命令,並部署額外的惡意負載,例如勒索軟體或進一步的間諜軟體。

由於 IT 管理員經常需要處理高權限的憑證和管理工具,他們成為了駭客利用這種初始存取方法來滲透企業內網的理想目標。針對這類複合式的惡意廣告攻擊,企業必須實施嚴格的零信任原則,並加強對員工的資安意識培訓,尤其是提醒他們即使在搜尋引擎上,也應仔細驗證軟體下載來源的網域真實性,並始終優先從官方、已驗證的渠道獲取應用程式。這是在持續變化的網路威脅環境中,保護公司網路安全的關鍵防線。

資料來源:https://www.bleepingcomputer.com/news/security/fake-microsoft-teams-installers-push-oyster-malware-via-malvertising/

駭客正結合 SEO 中毒和惡意廣告,推廣偽造的 Microsoft Teams 安裝程式。這些程序會植入 Oyster 後門惡意軟體,使駭客能遠端存取 Windows 設備,鎖定 IT 管理員憑證,對企業網路構成嚴重的初始存取威脅。