VSCode Marketplace 上的 Fake Prettier 擴充功能下架了 Anivia Stealer

惡意擴充功能與「品牌劫持」攻擊手法

網路安全公司 Checkmarx Zero 與微軟合作,從軟體應用程式商店 Visual Studio Code (VSCode) 移除了一款名為「prettier-vscode-plus」的惡意擴充功能。這款偽裝成程式碼編寫工具的程式試圖透過品牌劫持攻擊(註)來部署 Anivia Stealer 惡意軟體,竊取 Windows 使用者憑證和資料。 安全公司 Checkmarx Zero 發現了一個名為 prettier-vscode-plus 的虛假擴展程序,該程序發佈在某個發布者帳戶下。這是一個品牌劫持攻擊publishingsofficial的例子,惡意方試圖利用受信任品牌的良好聲譽誘騙用戶下載危險的替代品。

註:

Anivia Stealer 竊密目標與多步驟攻擊鏈

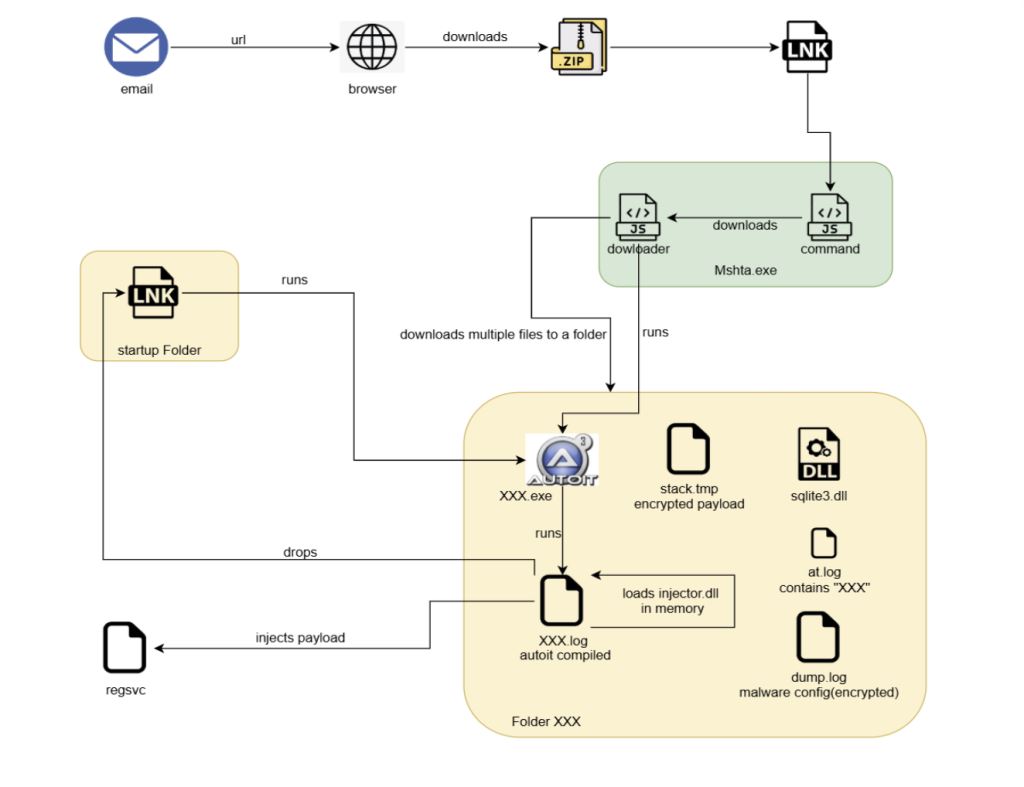

Checkmarx Zero 的調查揭露了一起旨在掩蓋其真實目的的多步驟攻擊,該擴充功能並非無害的編碼工具,而是被設計用來秘密載入並運行 Anivia Stealer 的變種。 Anivia Stealer 是一種惡意軟體,旨在竊取 Windows 電腦中的敏感訊息,包括密碼、私人數據,甚至WhatsApp聊天記錄。

這種針對開發者工具的擴充功能攻擊正成為網路犯罪分子竊取憑證、取得公司機密和原始碼的常用手段。透過劫持一個受歡迎且廣泛使用的工具(如 Prettier),攻擊者能迅速接觸到大量開發者,進而威脅其開發環境和專案代碼。

規避安全偵測的高階技術分析

另一方面,Checkmarx的研究人員指出,這次攻擊非常巧妙。為了躲避常見的安全軟體偵測,攻擊者沒有將惡意程式直接寫入電腦磁碟,而是從電腦記憶體中執行。這項技術被稱為「無檔案惡意軟體」(fileless malware),使其難以被傳統的基於簽名的防毒軟體偵測。

此外,研究人員還發現,惡意程式碼被編程為透過檢查諸如記憶體使用量非常小或 CPU 使用率很低等情況來檢測它是否在安全測試環境(沙箱)中運行,從而幫助它隱藏其真實目的。這種沙箱偵測機制進一步增加了安全分析師和自動化安全工具的分析難度,使其在真實用戶環境中才能完全發揮惡意功能。

對開發者社群的安全建議

Checkmarx 總結道,雖然這次威脅已被遏制,但開發者在下載工具時仍需謹慎,尤其要警惕來自官方應用商店以外的工具。即使是官方市場上的擴充功能,開發者也應仔細核對發佈者名稱、下載量和評論,以辨識任何可疑的「品牌劫持」行為。強化對開發環境的端點安全控制,並部署能檢測多階段攻擊和記憶體執行的 EDR(Endpoint Detection and Response)工具,是應對此類進階供應鏈攻擊的必要防線。

資料來源:https://hackread.com/prettier-extension-vscode-marketplace-anivia-stealer/

網路安全公司 Checkmarx Zero 發現並移除 Visual Studio Code (VSCode) Marketplace 上名為「prettier-vscode-plus」的惡意擴充功能,該程式利用品牌劫持手法散播 Anivia Stealer,專門竊取 Windows 用戶的憑證與敏感資料,並採用高階的記憶體執行和沙箱迴避技術。