I. 報導摘要

長期以來,微分段(註)(Microsegmentation)在網路安全領域背負著「過於複雜、手動或僅適用於成熟組織」的惡名,導致許多企業望而卻步。然而,美國網路安全和基礎設施安全局(CISA)的最新指導意見,正式宣告微分段不再是可有可無的高階優化,而是實現零信任安全架構的「基礎支柱」。這標誌著業界思維的關鍵轉變,將微分段從過去CISA成熟度模型中的「頂峰」位置,拉回到每個組織都應採用的基礎階段。

註:

Microsegmentation(微分段或微網段)是一種網路安全技術,目的是將網路流量細分到最小單位,以強化內部防護、阻止駭客橫向移動。它是零信任架構的重要實踐方式之一,特別適用於現代資料中心與雲端環境。

a) Microsegmentation 的核心概念

- 細粒度分段:不像傳統 VLAN 或防火牆只在網路邊界設防,微分段可以針對單一伺服器、虛擬機、甚至特定應用進行隔離。

- 動態策略控制:根據 IP、MAC、VM 名稱或應用特性建立分組,並部署流量控制策略(如 Group-Based Policy)來限制通訊。

- 零信任落地:落實「最小權限原則」,不預設信任任何內部流量,所有通訊都需驗證與授權。

b) 為什麼企業需要 Microsegmentation

- 防止橫向移動:即使駭客入侵一台設備,也無法輕易擴散到其他系統。

- 保護老舊設備:對無法安裝防毒軟體的設備(如醫療機台)提供網路層級的防護。

- 支援合規要求:有助於符合 SEMI E187、FDA、CRA 等資安標準。

- 提升內部安全性:針對東西向流量(內部流量)進行精細控管,補足傳統防火牆的不足。

c) 微分段的主要實施技術

- 主機型微分段(Host-based Microsegmentation):在每台主機上安裝代理程式(Agent),由中央管理器控制流量策略。

- 網路型微分段(Network-based Microsegmentation):方式:透過交換器、路由器或 SDN 控制器設定分段與策略。

- Hypervisor 微分段:在虛擬化平台(如 VMware ESXi)上實施分段,流量經由 Hypervisor 控制。

- 容器微分段(Container Microsegmentation):在 Kubernetes 等容器平台中,透過網路策略(如 Calico、Cilium)限制 Pod 間通訊。

- 應用程式微分段(Application Microsegmentation):針對特定應用(如資料庫、ERP)進行分段與存取控制。

儘管微分段的價值受到廣泛認可(根據Enterprise Management Associates (EMA) 的研究,96% 的IT和安全領導者認為它對網路防禦「極其重要」或「非常重要」),但實際部署率仍低。箇中原因在於傳統解決方案的實施複雜度、對營運的干擾以及高昂的成本。

為了解決這些挑戰,現代微分段解決方案藉由引入無代理程式部署、自動化策略創建和身份感知控制等核心功能,大大簡化了CISA分階段實施路線圖中的複雜步驟,使企業能夠快速實現全面的網路遏制能力,從而將網路安全焦點從事後的「檢測」轉向即時的「遏制」。

II. CISA 對微分段的態度轉變

CISA 的最新指南《零信任中的微分段第一部分:介紹和規劃》的發布,是網路安全思維的一個重要轉捩點。該機構過去的零信任成熟度模型(於 2021 年首次發布)曾將微分段置於框架的最高點,暗示它是一項艱鉅的挑戰。然而,最新的指導意見清楚地表明,微分段不再是漫長旅程的終點,也不僅限於資源最豐富的「先進」組織。

這一轉變反映了全球市場對微分段需求的劇增。Exactitude Consultancy 估計,到 2034 年,全球微分段市場價值將達到 412.4 億美元,增長五倍,因為更頻繁、更複雜的網路攻擊以及日益複雜的混合網路架構,推動了微分段作為核心網路安全策略的普及。安全團隊重視微分段所帶來的益處,特別是能夠即時隔離和遏制威脅、阻止橫向移動以及滿足合規和網路保險要求的能力。這顯示組織正將重心轉向快速事件回應和限制攻擊的爆炸半徑。

III. 實施挑戰與 CISA 的分階段路線圖

儘管安全團隊普遍認可微分段的價值,但目前僅有約 5% 的組織正在對其網路進行微分段。造成這種認知與實踐之間差距的主要因素,來自傳統微分段解決方案所帶來的實施障礙。

根據 ViB Tech 關於網路分段在零信任架構中的作用的報告,IT 和安全領導者最關心的問題包括實施複雜性、營運中斷、遺留應用程式問題以及高昂的部署成本。

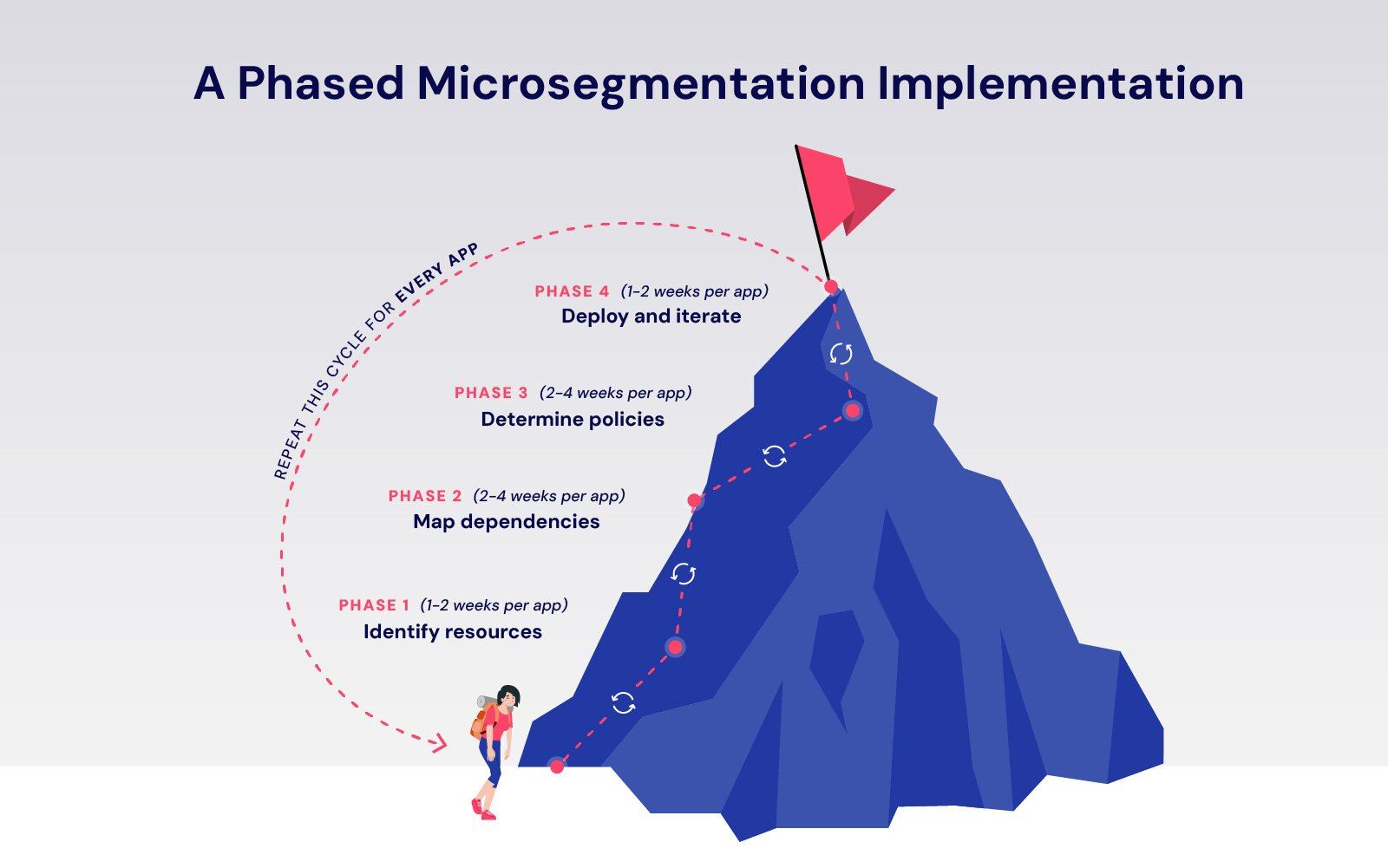

CISA 的最新指南《 零信任中的微分段第一部分:介紹和規劃》證實,微分段不是一種可有可無的優化或高級階段的優化,而是零信任安全的基礎支柱,每個組織都可以而且應該採用——唯一的問題是:如何採用? CISA 長期以來一直承認微分段對於實現真正的零信任安全的關鍵作用,該機構的最新指導意見明顯背離了傳統思維,確認微分段不再是艱鉅旅程的終點或「先進」組織的專屬。 在 ViB Tech 關於網路分段在零信任架構中的作用的報告中,IT 和安全領導者最關心的問題包括實施複雜性、營運中斷、遺留應用程式問題以及高昂的部署成本。為了彌補差距,CISA 在其版本中提供了逐步實施的路線圖,建議採用與傳統解決方案功能基本一致的分階段方法:識別資源、映射依賴關係、確定策略,然後部署和迭代。

然而,這種路線圖雖然在理論上沒有錯誤,但其線性和手動化的實施方式,往往導致組織需要持續重複相同的過程來保護少數應用程式,使項目陷入傳統的複雜泥沼中,這正是導致許多微分段項目停滯或失敗的根本原因。

IV. 現代微分段的簡化優勢

幸運的是,現代微分段解決方案提供了一條快速通道,讓組織能夠跳脫傳統實施的困境,迅速完成 CISA 路線圖的各個階段。

「現代」微分段的關鍵能力在於克服了傳統的網路中心化思維,轉向以身份和自動化為核心:

身份感知與動態策略(Identity-Aware and Dynamic Policies): CISA 強調分段策略需要根據身分、設備狀態和行為指標等上下文數據進行動態演進。現代解決方案利用這些身份控制,包括即時多重身份驗證(Just-in-Time MFA),將保護範圍擴展到特權存取,彌補傳統解決方案留下的安全漏洞。

高度自動化(High Automation): EMA 的研究顯示,安全團隊尋求的「必備功能」包括自動化策略創建和生命週期管理,以及自動化資產發現和標籤。自動化消除了手動標籤、分組和策略創建,顯著減少了長期維護和管理的負擔。分析師組織 ESG 發現,與傳統分段相比,強大的自動化引擎可以為普通企業節省高達 87% 的成本。

無代理程式部署(Agentless Deployment): 這是現代方法的一大突破。無代理程式部署意味著與現有基礎設施無縫整合,無需在數千個端點上進行協調或中斷典型的網路使用模式,從根本上消除了營運中斷的風險。

現代微分段的這些特性使得安全領導者能夠將實施視為一個流暢的過程,而非蹣跚的週期性任務,從而在減少手動操作和營運複雜性的同時,實現全面的保護。

V. 結論:從檢測到遏制

多年來,資安界過度依賴「檢測」而忽視「預防」,如今防禦者正將重心轉移:「遏制」(Containment)必須成為核心。

CISA 確認微分段作為零信任基礎的定位是正確的,但其路線圖若仍依賴傳統方法,將使內建遏制的實現過程變得緩慢且複雜。現代微分段技術證明,情況不必如此。透過無代理程式、自動化和身份感知的解決方案,組織可以迅速達成零信任指導方針所要求的安全級別。今天,加固和鞏固防禦不再是徒步攀登險峻的山峰,而是搭乘纜車輕鬆到達頂端,讓零信任和微分段從「憧憬」轉變為「實用」。

資料來源:https://www.bleepingcomputer.com/news/security/how-to-simplify-cisas-zero-trust-roadmap-with-modern-microsegmentation/

深度解析美國CISA最新零信任指南,強調微分段作為零信任基礎支柱的核心地位,並闡述現代化、以身份為基礎的微分段技術如何實現自動化部署,克服傳統實施的複雜性與高昂成本,加速組織邁向零信任架構。