報導摘要

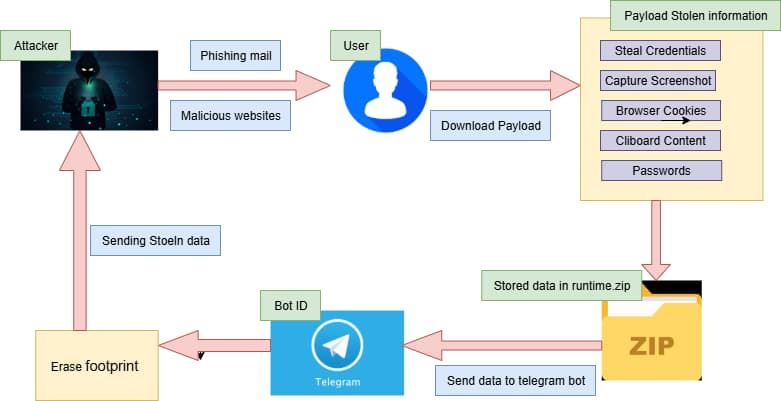

資安威脅情資團隊 Point Wild 的 Lat61 威脅情報團隊發現了一種被命名為 Shuyal Stealer 的新型資訊竊取惡意軟體,它標誌著當前威脅格局的重大升級。Shuyal Stealer 的攻擊範圍極廣,能夠針對多達 17 種不同的網路瀏覽器,並利用 SQL 查詢精確竊取存儲的 URL、用戶名和加密密碼。更令人擔憂的是,它不滿足於簡單的憑證竊取,它還執行深度的系統剖析(System Profiling),利用 Windows Management Instrumentation(WMI)命令收集受害者機器上磁碟、輸入裝置和顯示器設定等詳細硬體資訊。此外,Shuyal Stealer 會截取上下文資料,包括螢幕截圖、剪貼簿內容和關鍵的 Discord 身份驗證令牌,使攻擊者能夠將單純的密碼竊取轉變為徹底的帳戶接管。該惡意軟體採用 PowerShell 壓縮數據並透過硬編碼的 Telegram Bot 靜默外洩資料,隨後透過自我刪除流程清除所有痕跡,大大增加了鑑識和歸因的難度,使其成為當今最危險的資訊竊取程式之一。

一、 引言:新型資訊竊取程式 Shuyal Stealer 的崛起與威脅升級

在網路犯罪的世界中,資訊竊取程式(Infostealers)一直是數位資產的頭號威脅。然而,隨著資安防禦技術的進步,傳統的惡意軟體已難以遁形。Shuyal Stealer 的出現,代表了資訊竊取程式在廣度(攻擊範圍)和深度(剖析能力)上的全面進化,對個人和企業用戶構成了高度威脅。它不僅僅是一個收集登入資訊的工具,更是一個旨在獲取受害者「數位生活上下文」的高級間諜軟體。這種廣泛、隱密且深入的攻擊能力,使其在當前眾多惡意軟體中脫穎而出,成為資訊安全領域必須嚴肅面對的新挑戰。它將網路釣魚等簡單的入侵手段,轉變為一次性獲取多個關鍵帳戶和系統情報的複合型攻擊。

二、 Shuyal Stealer 的攻擊機制與深度剖析

Shuyal Stealer 的設計體現了攻擊者對現代用戶數位習慣的深入理解。它專注於攻擊用戶最常用的瀏覽器和通訊軟體,並結合系統層級的命令來進行深度偵察。

Point Wild 的 Lat61 威脅情報團隊的網路安全研究人員發現了一種名為 Shuyal Stealer 的新型資訊竊取程序,該惡意軟體旨在從 17 種不同的網路瀏覽器中竊取登入憑證,而不是一兩個。Shuyal Stealer 也能夠深入分析目標機器,利用 Windows Management Instrumentation 指令收集磁碟、輸入裝置和顯示器設定等資訊。這種設備映射可以讓攻擊者清楚地了解受害者的系統,從而用於有針對性的身份盜竊或其他後續攻擊。 該惡意軟體還會捕獲許多資訊竊取者忽略的上下文資料,它會截取螢幕截圖、記錄剪貼簿內容並提取Discord身份驗證令牌。這些功能使攻擊者能夠真正了解受害者在其設備上的操作,從而可以將簡單的密碼竊取變成徹底的帳戶接管,並且比其他惡意軟體更了解受害者的線上活動。

Shuyal 是一位超級資訊竊取者,其攻擊範圍之廣、隱密性之強,堪稱一絕。它會竊取瀏覽器中的憑證,關閉 Windows 任務管理器,並透過 Telegram 悄無聲息地竊取資料。它先是破門搶劫,然後就銷聲匿跡了。 如果您懷疑感染了病毒,Point Wild 建議重新啟動電腦進入「具有網路連線的安全模式」,並使用可靠的防毒軟體進行掃描。該惡意軟體被檢測為Trojan.W64.100925.Shuyal.YR。

2.1 廣泛的瀏覽器目標與憑證竊取效率

Shuyal Stealer 對目標瀏覽器的覆蓋範圍令人震驚,數量高達 17 種。這包括主流的 Chrome、Edge、Opera,以及較為小眾的 Tor、Epic、Vivaldi、Waterfox 等。這種設計確保了無論受害者使用哪種瀏覽器,惡意軟體都能成功執行攻擊,最大化其成功的機會。

在數據竊取方面,Shuyal 表現出極高的效率和專注性。它不是盲目搜索,而是精確定位瀏覽器目錄中的關鍵文件,特別是儲存登入數據的 "Login Data" 文件。一旦找到,它會運行預定義的 SQL 查詢來提取 URL、用戶名和加密後的密碼。這些被竊取的會話和令牌會被保存在本地,隨後被壓縮以準備外洩。研究人員指出,這種方法既快速又有效,使其能在極短的時間內完成數據收集。

2.2 系統與設備的深度剖析(Profiling)

多數資訊竊取程式僅專注於數據本身,但 Shuyal Stealer 更進一步,執行了深度設備映射(Device Mapping)。它利用 Windows Management Instrumentation (WMI) 指令,這是一種合法的 Windows 工具,用於收集系統管理信息。Shuyal 透過 WMI 獲取磁碟配置、輸入裝置(如鍵盤和滑鼠型號)以及顯示器設定等詳細信息。

這種系統剖析的目的在於為攻擊者提供受害者系統的清晰藍圖。有了這些資訊,攻擊者可以實現兩個主要目標:

針對性攻擊: 了解受害者系統的軟硬體配置,有助於攻擊者為後續的攻擊選擇最有效的漏洞或策略。

身份盜竊與欺騙: 結合竊取的憑證和系統詳細信息,攻擊者可以更有效地模擬受害者,規避某些需要設備指紋驗證的安全機制,讓帳戶接管更加「真實」。

三、 上下文資料的捕獲與全面帳戶接管

Shuyal Stealer 區別於傳統竊取程式的關鍵能力在於其對**上下文資料(Contextual Data)**的捕獲。它將單純的「密碼竊取」提升到了「全面了解受害者線上活動」的層次。

3.1 Discord 身份驗證令牌的威脅

該惡意軟體專門提取 Discord 身份驗證令牌(Authentication Tokens)。對於依賴 Discord 進行遊戲、社群或甚至工作通訊的用戶而言,這是極為嚴重的威脅。Discord 令牌比傳統密碼更危險,原因在於:

繞過雙重驗證(MFA): 令牌允許攻擊者直接模擬用戶的會話,通常可以繞過基於密碼的 MFA 保護。

持續存取: 令牌的有效期通常比密碼更長,只要不被撤銷,攻擊者就可以持續存取帳戶。

社群傳播: 攻擊者可以使用被盜的 Discord 帳戶,在其信任的社群或群組中傳播進一步的惡意軟體或詐騙信息。

3.2 剪貼簿與螢幕截圖的危害

除了結構化的數據外,Shuyal 還會記錄剪貼簿內容並截取螢幕截圖(ss.png)。這些看似零碎的數據卻能提供極高的價值:

所有這些被竊取的片段,包括 tokens.txt、clipboard.txt、ss.png,以及記錄掃描歷史的 history.txt,都完整地記錄了受害者數位生活的各個面向。

四、 隱密性、數據外洩與持久化策略

Shuyal Stealer 實現其「超級竊取者」稱號的另一個關鍵要素是其數據外洩和清除痕跡的隱密策略。它注重「破門搶劫,然後就銷聲匿跡」的原則。

4.1 數據外洩的靜默管道:Telegram Bot

傳統的惡意軟體通常透過電子郵件或專屬的命令與控制(C2)伺服器傳輸數據。Shuyal Stealer 則利用 Telegram Bot 進行數據外洩。

壓縮與腳本: 惡意軟體使用 PowerShell 將所有收集到的文件壓縮成一個壓縮包。

硬編碼傳輸: 研究人員發現,Shuyal 使用一個硬編碼的 Telegram Bot 令牌和聊天 ID,將壓縮文件直接傳送到攻擊者的 Telegram 帳戶。

難以追蹤: 透過廣泛使用的 Telegram 平台進行數據外洩,可以有效規避許多基於傳統 C2 流量或異常電子郵件模式的網路監控系統,使其傳輸過程更為安靜。

4.2 躲避偵測與持久化:鎖定任務管理器

為了確保其操作不被發現或中斷,Shuyal Stealer 採取了兩項關鍵的持久化與隱藏措施:

禁用任務管理器: Shuyal 會關閉 Windows 任務管理器(Task Manager)進程,並修改登錄檔以完全禁用該工具。這有效阻止了用戶在系統效能異常時,透過任務管理器來發現或終止惡意軟體進程的嘗試。

持久性安裝: 該惡意軟體利用 CopyFileA API 將其可執行文件複製到 Windows 的 「啟動文件夾」(Windows Startup folder),確保即使電腦重新啟動,惡意軟體也能自動運行,保持持久性存取。

數據外洩完成後,Shuyal 運行一個名為 util.bat 的批次腳本,執行自我刪除程序,刪除所有相關的存檔文件和檔案,進一步清除痕跡,為事件響應和歸因工作帶來巨大挑戰。

五、 影響分析與緩解措施

Shuyal Stealer 的綜合能力,使其對受害者造成的傷害遠超單純的經濟損失。

5.1 企業與個人的風險評估

5.2 緩解與防禦措施

針對 Shuyal Stealer 這樣複雜的威脅,防禦需要多層次的綜合策略:

偵測與清除:

Point Wild 建議的措施(強制套入): 如果您懷疑感染了病毒,Point Wild 建議重新啟動電腦進入「具有網路連線的安全模式」,並使用可靠的防毒軟體進行掃描。該惡意軟體被檢測為Trojan.W64.100925.Shuyal.YR。

端點偵測與響應(EDR): 使用先進的 EDR 解決方案來偵測 WMI 命令的異常使用、登錄檔的修改(禁用任務管理器)以及對 Telegram 伺服器的異常網路連接。

預防策略:

啟用多重身份驗證(MFA): 針對所有關鍵帳戶(特別是 Discord、銀行和雲端服務),啟用 MFA 是防止憑證被竊取後導致帳戶接管的最有效屏障。

軟體與作業系統更新: 確保所有瀏覽器和 Windows 作業系統保持最新狀態,修補潛在的利用漏洞。

網路流量監控: 在企業環境中,監控並可能限制或檢查所有流向已知或高風險 Telegram Bot 伺服器的網路流量。

憑證隔離: 考慮使用專門的密碼管理器,這些管理器通常會將憑證存儲在加密的隔離環境中,減少瀏覽器內存儲的風險。

六、 結論:Shuyal Stealer 對現代資訊安全的警示

Shuyal Stealer 不僅是技術上的威脅,更是對現代資訊安全實踐的警示。它展示了惡意軟體如何從單點攻擊轉變為全方位、多維度的威脅。其將傳統的憑證竊取、系統偵察和高度隱密的數據外洩管道相結合,使其成為一個令人擔憂的「超級資訊竊取者」。

在當今數位化的世界中,數據的上下文價值可能遠超過原始密碼。Shuyal Stealer 透過截圖和剪貼簿記錄證明了這一點。企業和個人都必須認識到,單純依賴瀏覽器內建的安全功能已遠遠不夠。只有透過強大的端點安全、嚴格的身份驗證措施,以及對新興威脅情報的快速反應,才能建立有效的防禦機制,以對抗像 Shuyal Stealer 這樣既具備廣度又具備隱密性的進階資訊竊取程式。

資料來源:https://hackread.com/shuyal-stealer-web-browsers-login-data-discord-tokens/

解析新發現的 Shuyal Stealer 惡意軟體。它不僅能從多達 17 種瀏覽器中竊取登入憑證,更結合系統深度剖析、螢幕截圖、剪貼簿記錄及 Discord 令牌竊取等高級功能,實現徹底的帳戶接管。