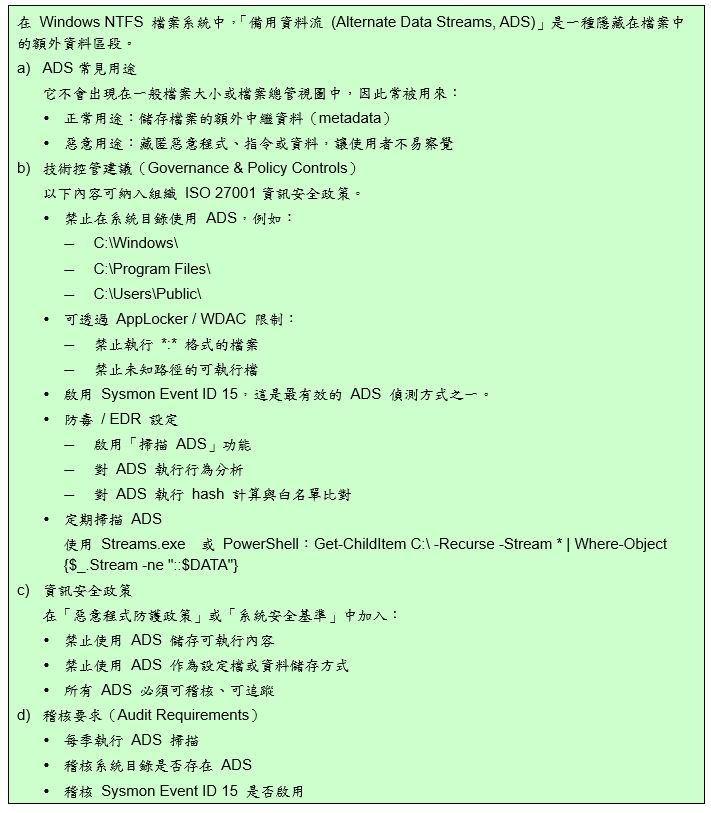

多個威脅行為者,包括國家支持的和受經濟利益驅動的,正在利用 WinRAR 中的 CVE-2025-8088 高風險漏洞進行初始訪問並投放各種惡意載荷。此安全性問題是一個路徑遍歷漏洞,它利用備用資料流 (ADS) 將惡意檔案寫入任意位置。攻擊者過去曾利用此漏洞在 Windows 啟動資料夾中植入惡意軟體,使其在重新啟動後仍能存活。

谷歌威脅情報小組 (GTIG) 在今天發布的一份報告中稱,這種攻擊早在 2025 年 7 月 18 日就開始了,並且一直持續至今,攻擊者既有國家支持的間諜行為者,也有以經濟利益為目的的低級網路犯罪分子。

開啟 WinRAR 時,它會使用目錄遍歷提取 ADS 有效載荷,通常會產生 LNK、HTA、BAT、CMD 或腳本文件,這些文件會在使用者登入時執行。

據信,所有這些威脅行為者都從專門的供應商那裡獲得了可用的漏洞利用程序,例如使用別名「zeroplayer」的供應商,該供應商去年 7 月曾宣傳過 WinRAR 漏洞利用程序。去年,同一威脅行為者還兜售了多個高價值漏洞利用程序,包括據稱可逃逸 Microsoft Office 沙箱、入侵企業 VPN、提升 Windows 本地權限以及繞過安全解決方案(EDR、防病毒軟體)的零日漏洞,售價在 8 萬美元到 30 萬美元之間。

谷歌評論說,這反映了

漏洞利用開發的商品化,這在網路攻擊的生命週期中至關重要,它降低了攻擊者的摩擦和複雜性,使他們能夠在短時間內攻擊未打補丁的系統。

資料來源:https://www.bleepingcomputer.com/news/security/winrar-path-traversal-flaw-still-exploited-by-numerous-hackers/

針對 WinRAR 高危漏洞 CVE-2023-38831 進行深度技術分析,探討其如何被多個駭客組織利用於全球性攻擊,並提供企業與個人使用者的防護建議與威脅情報。